ネット銀行の2段階認証を突破 不正送金の巧妙な手口

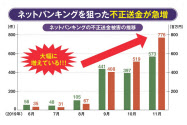

「ネットのアカウントは2段階認証を設定しておけば安全」というセキュリティーの「常識」を揺るがす事案が2019年に発生した。攻撃者によってネットバンキングの2段階認証を突破したとみられる不正送金が数多く確認されたからだ。

警察庁によると、11月の発生件数は573件、被害金額は7億7600万円といずれも過去最多だったという。銀行側も利用者に注意を呼びかけているが、今後も被害が増える可能性は極めて高い。

認証コードを盗む凶悪な手口

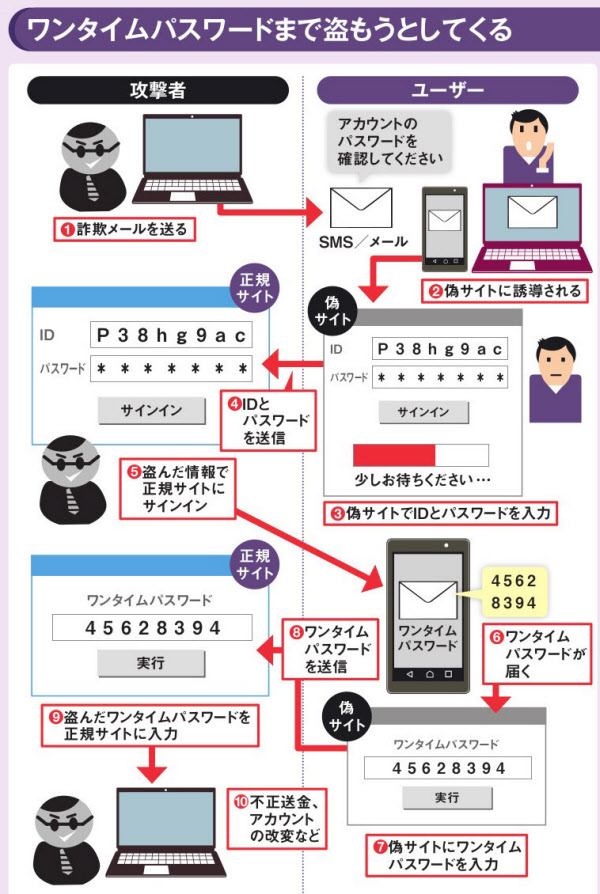

不正送金が増えた最大の要因は、ネットバンキングのIDとパスワードと一緒にワンタイムパスワード(認証コード)を盗むフィッシングの手口が登場したことだ。認証コードを盗まれてサインインされるとやりたい放題されてしまう。現時点ではネットバンキングを狙った攻撃が確認されているが、2段階認証を採用するすべてのサービスで攻撃を受ける恐れがある。

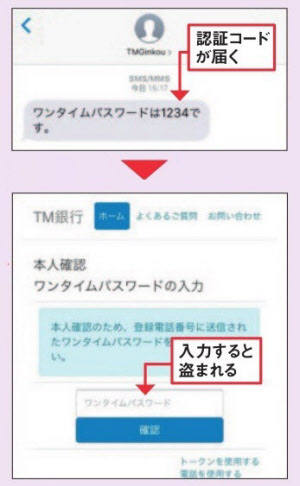

手口は下図の通り。攻撃者がメールやSMSのリンクから利用者を詐欺サイトに誘導し、IDとパスワードを入力させて盗み取る。厄介なのはこれらを使って攻撃者が正規サービスにアクセスすることで、正規の認証コードが利用者に届くことだ。利用者が信用して認証コードまで入力すると、これも攻撃者の手に渡ってしまう。

検証のために作られたデモサイトで手口を体験すると、その恐ろしさを改めて実感できた。リンクから詐欺サイトを開いた後は、通常の2段階認証プロセスと瓜二つで、1~2分程度のやり取りだけでアカウントが乗っ取られてしまう。裏で何が行われているか気付くことは不可能だ。

大手だけでなく、地方銀行やネット銀行も標的

「狙われるのは大手都市銀行だけでは?」と思っていたら大間違い。最近では地方銀行やネット銀行を標的とした詐欺も見つかっており、攻撃対象が広がっている。ネットバンキングを使っているすべての利用者が被害に遭う可能性がある。

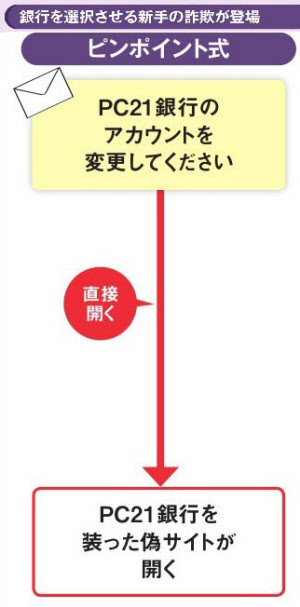

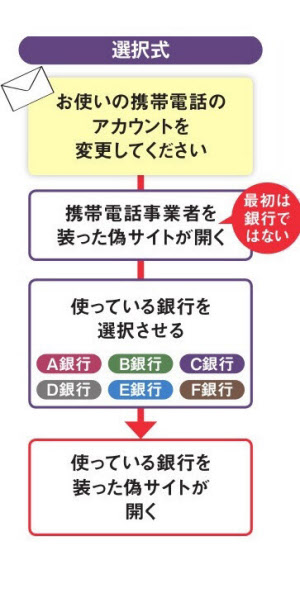

さらに巧妙化した手口も見つかっている。まず携帯電話事業者の偽サイトに誘導し、支払い方法の選択と称して一覧から普段使っているネットバンキングを選ばせる。これにより、各人が実際に使っているサービスの偽サイトに誘導するというものだ。

この手の詐欺から身を守るには、SMSやメールなどのリンクから偽のサイトを開かないことに尽きる。ネットバンキングを利用するときは必ず登録しておいたブックマークから開く。スマホでは各銀行などが用意する専用アプリを使うとよい。

[注]トレンドマイクロが検証のために作成したデモサイトやSMSの画面。実際のサイトではなく公開もされていない。

[日経PC21 2020年4月号掲載記事を再構成]

ワークスタイルや暮らし・家計管理に役立つノウハウなどをまとめています。

※ NIKKEI STYLE は2023年にリニューアルしました。これまでに公開したコンテンツのほとんどは日経電子版などで引き続きご覧いただけます。

関連企業・業界